Содержание

Введение

Цели и задачи пилотного проекта

Итоги пилотного проекта

Рекомендации по дальнейшим действиям

Введение

Цели и задачи пилотного проекта

Цели пилотного проекта

Развернуть систему в инфраструктуре;

Провести тестирование механизмов Гарда Монитор, сделать анализ перехваченного трафика, и выявление угроз информационной безопасности в инфраструктуре заказчика для обеспечения защиты данных организации;

На основе итогов пилота дать рекомендации о целесообразности внедрения системы в организации заказчика.

Задачи пилотного проекта

Предоставление в тест программно-аппаратных средств Гарда монитор;

Настройка АПК Гарда Монитор для сбора и анализа сетевого трафика в инфраструктуре заказчика;

Сбор информации о ходе пилота, формирование отчета о пилотном проекте.

Описание системы выявления информационных угроз Гарда Монитор

Принцип работы Гарда Монитор

АПК «Гарда Монитор» - это система, предназначенная для аудита сетевых соединений на транспортном и прикладном уровнях. Система анализирует соединения с помощью:

Глубокого разбора сетевых пакетов (DPI – Deep Packet Inspection).

Сигнатурного анализа (IDS – Intrusion Detection System).

Поведенческой аналитики (EBA – Entity Behavior Analytics).

Индикаторов компрометации (IoC – Indicator of Compromise).

Результаты аудита сохраняются в виде объектов, доступных для последующего просмотра и анализа. Решение предназначено для использования службами информационной безопасности предприятий.

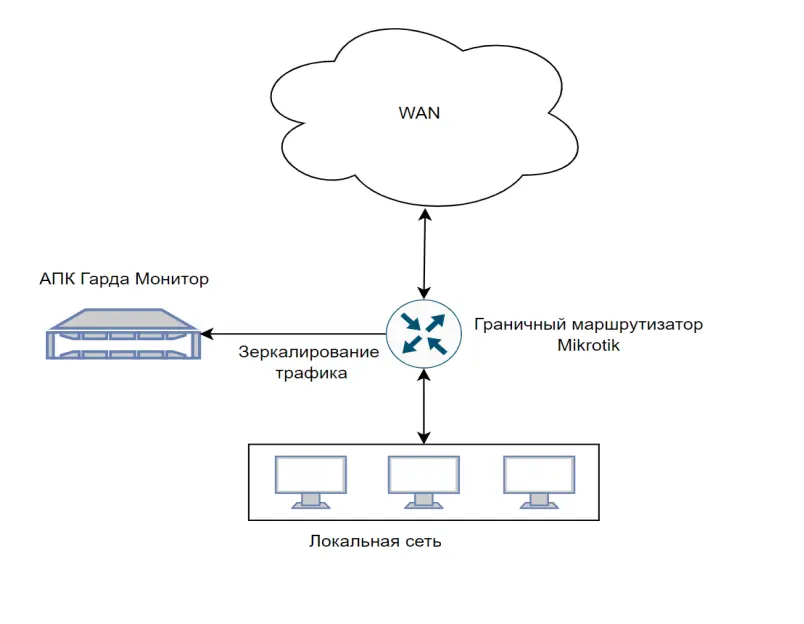

Общая схема подключения Гарда Монитор в информационной инфраструктуре организации:

Рис.1 Схема подключения Гарда Монитор в информационной инфраструктуре организации

Основные функции и сценарии применения системы Гарда Монитор

Функции Гарда Монитор:

1.Проводит глубокий анализ трафика сети

Определяет свыше 250 протоколов и разбирает их до уровня L7

2.Выявляет сетевые атаки и аномалии

Использует сигнатуры и технологию обнаружения сетевых атак и аномалий, разработанные экспертами Garda Technologies

3.Помогает детально расследовать атаки

Дает глубокое понимание контекста атаки за счет того, что хранит сырой трафик и параметры сессий без ограничений по времени

Ключевые сценарии применения Гарда Монитор:

Выявление действий вредоносного ПО

Аномально большое количество почтовых сообщений с компьютера (спам-бот)

Аномально большое количество DNS запросов с компьютера (троян или ботнет)

Выявление вредоносных программ и потоков по IP-адресам из базы данных «плохих» адресов

Выявление подозрительной активности пользователей

Детектирование фактов использования ПО на рабочих местах: обращения к облачным хранилищам, онлайн игры

Детектирование использования пользователями сетей DarkNet (Tor, I2P)

Выявление подозрительных сервисов (неопознанные СУБД, веб-сервера внутри сети)

Логирование потоков по времени

«Гарда Монитор» не только позволяет выявлять данные потоки, но также записывает их содержимое с привязкой ко времени. Это позволяет: Выгрузить данные потоки в формате *.pcap Использовать эти потоки как доказательства в расследовании и суде

Выявление подозрительного взаимодействия с внешними сетями

Детектирование попыток удаленного доступа из внешних сетей к внутренним серверам

Выявление VPN-каналов

Пилотный проект

Выявленные сетевые инциденты и рекомендации по их устранению

Нарушение политик информационной безопасности

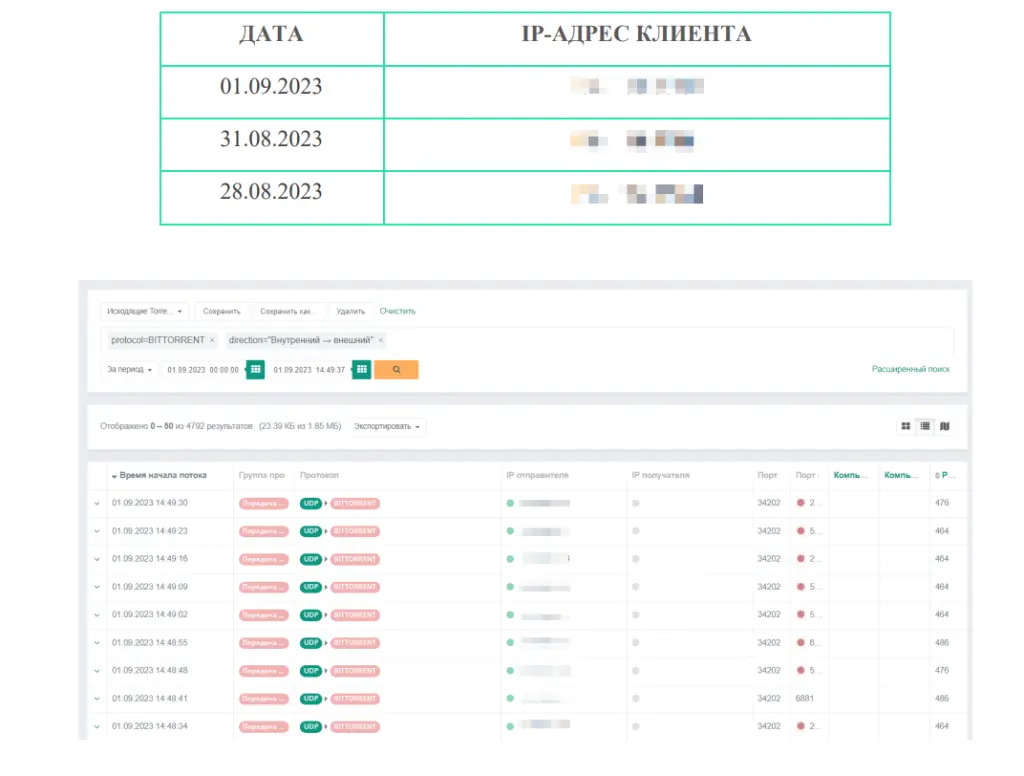

Bittorrent

Описание: обнаружено нарушение политики информационной безопасности в виде сетевой коммуникации по протоколу bittorrent. Данный сетевой протокол используется для пирингового (P2P) обмена файлами через сеть Интернет. ПО, использующее данный протокол, может использоваться для несанкционированной загрузки/отдаче файлов (в том числе конфиденциальных данных и вредоносного ПО), а также создавать нагрузку на сетевое оборудование организации.

Рекомендации: организовать разграничение прав локальных пользователей. Ввести политику «белых списков» ПО. (в случае, если политикой обеспечения информационной безопасности организации запрещено использовать ПО использующее протокол bittorrent для передачи данных)

Фильтр ГМ: protocol=BITTORRENT direction="Внутренний → внешний"

Подозрительная активность замечена на узле:

Рис.2 Скриншот работы Гарда Монитор. Обнаружение сетевой коммуникации по протоколу bittorrent.

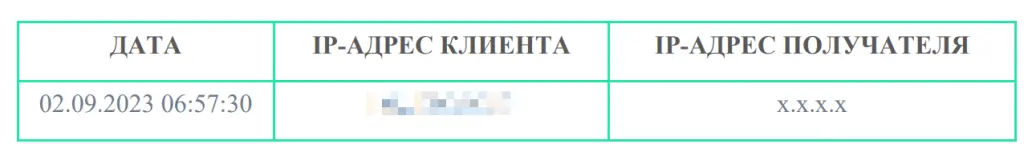

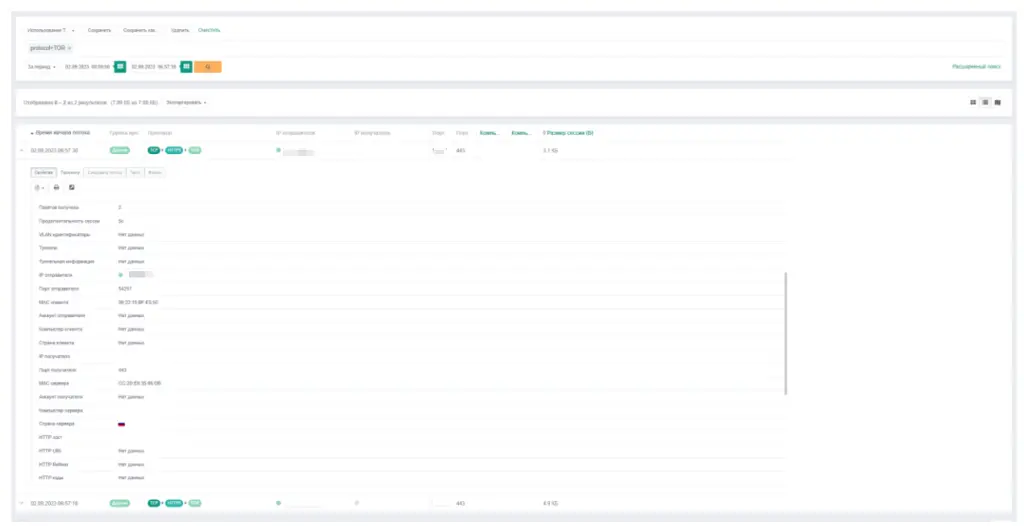

TOR

Описание: обнаружены подключения к нодам сети TOR, исходящие из внутренней сети заказчика. Данная подозрительная сетевая активность может быть следствием работы вредоносного ПО или действий злоумышленников. Также сеть TOR может использоваться для скрытой передачи конфиденциальных данных.

Рекомендации: выполнить проверку узлов с целью установки источника данной сетевой активности. Организовать разграничение прав локальных пользователей. Фильтр ГМ: protocol=TOR

Рис.3 Скриншот работы Гарда Монитор. Обнаружены подключения к нодам сети TOR.

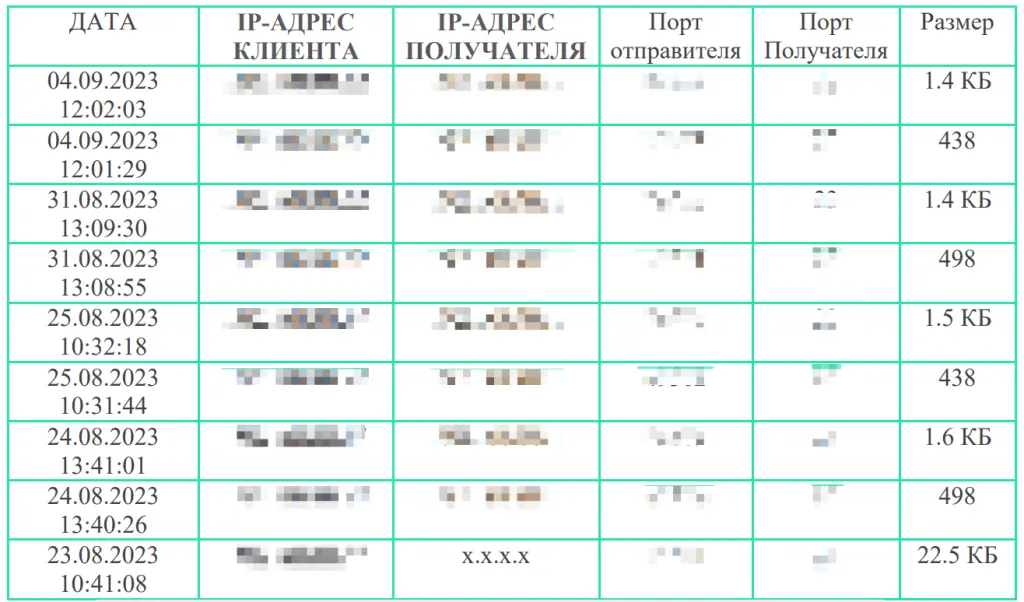

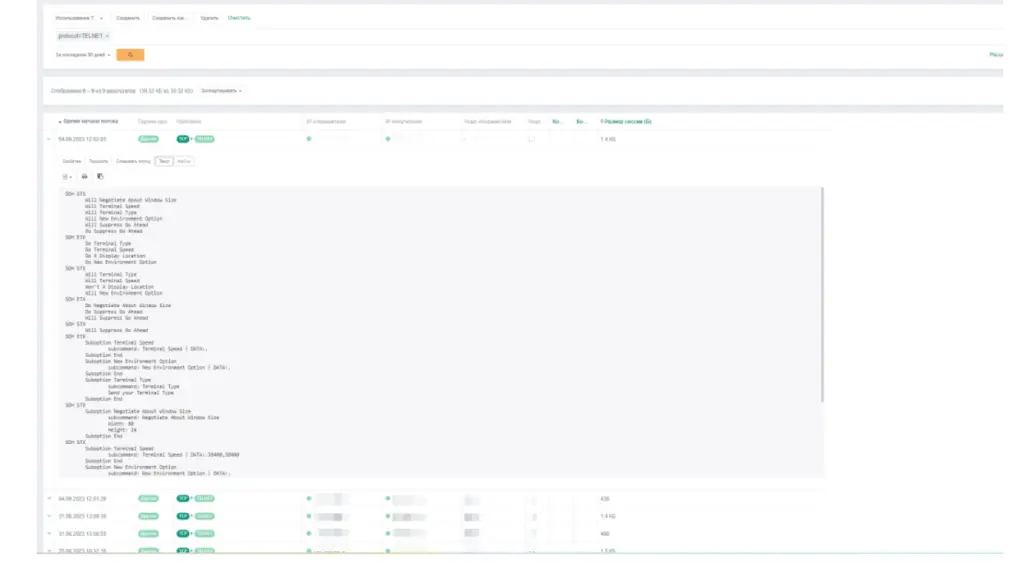

Telnet

Описание: обнаружено использование незащищенного протокола Telnet для настройки серверов и сетевого оборудования. В случае компрометации сети, злоумышленник сможет перехватить учетные данные.

Рекомендации: перейти на использования защищенного протокола SSH для настройки серверов и сетевого оборудования. Ужесточить парольную политику.

Фильтр ГМ: protocol=TELNET

Рис.4 Скриншот работы Гарда Монитор. Обнаружение использования незащищенного протокола.

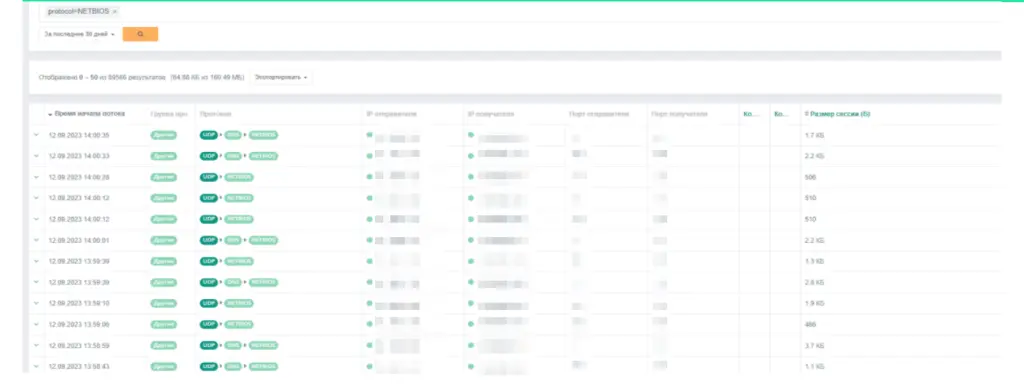

LLMNR, NetBios

Описание: в сети выявлено использование устаревших протоколов LLMNR (Link-Local Multicast Name Resolution) и NetBios. Данные протоколы позволяют за счет широковещательных запросов в локальном сегменте сети L2 разрешать имена соседних компьютеров без использования DNS сервера. Эти протоколы также автоматически используется при недоступности DNS. В случае проникновения злоумышленника во внутреннюю сеть компании, он сможет провести атаку «человек посередине» (англ. Man in the middle (MITM)).

Рекомендации: на клиентах произвести настройку DNS. Отключить использование протокола LLMNR. Произвести отключение NetBios.

Фильтр ГМ: protocol=LLMNR, protocol=NETBIOS

Рис.5 Скриншот работы Гарда Монитор. Обнаружено использование устаревших протоколов.

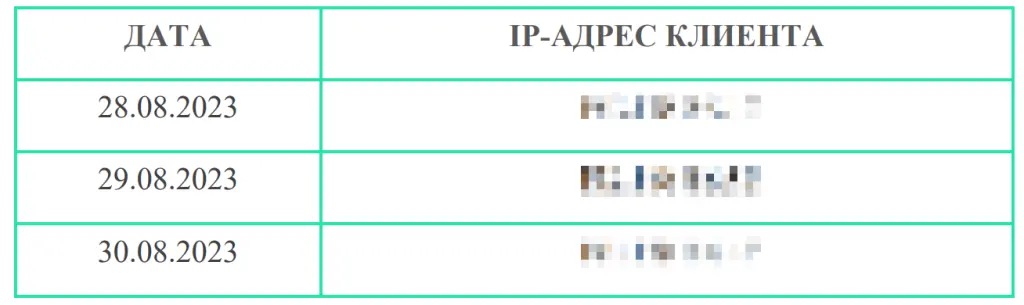

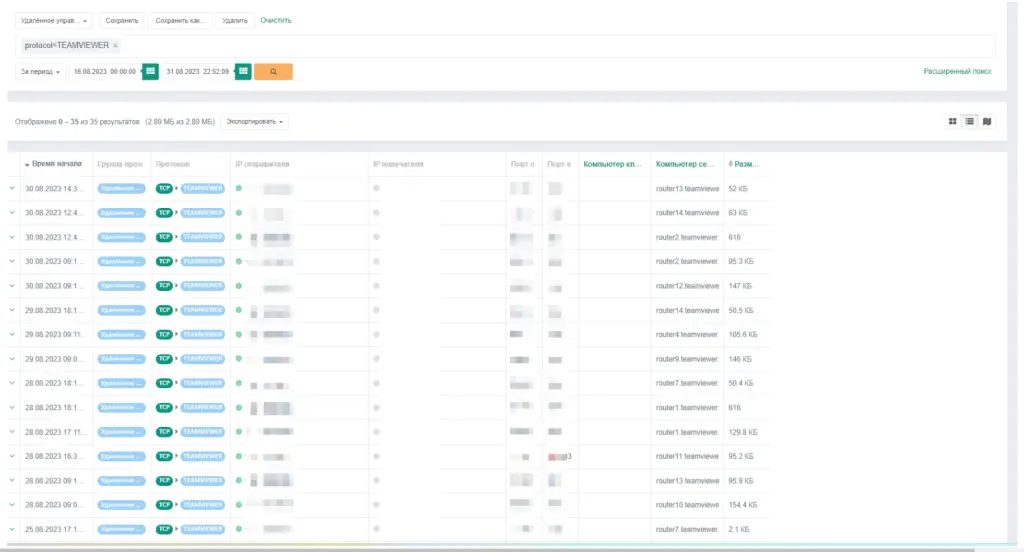

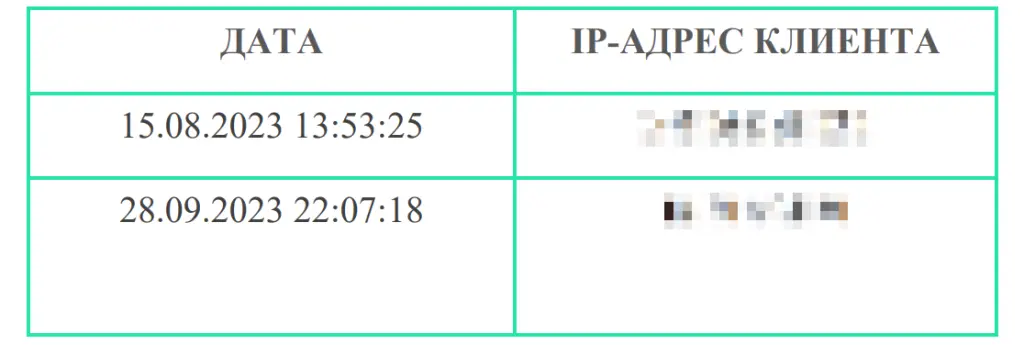

Программы для удаленного управления

TEAMVIEWER

Описание: ПО TEAMVIEWER.

Рекомендации: организовать разграничение прав локальных пользователей. Ввести политику «белых списков» ПО (в случае, если политикой информационной безопасности организации запрещено использовать TeamViewer).

Фильтр ГМ: protocol=TEAMVIEWER

Активность обнаружена на узле:

Рис.6 Скриншот работы Гарда Монитор. Обнаружена программа для удаленного управления.

Вредоносное ПО

Brontok

Описание: MALWARE Brontok. Также известный под названием Rontokbro, Вирус Brontok - это банковский червь, который проникает в систему с целью найти ценную информацию. Вредоносная программа проникает глубоко систему и ждет, когда пользователи введут какую-то банковскую информацию. Вирус имеет доступ к любому сегменту вашей системы и может следить за всем, что вы делаете. Таким образом, собранная информация может быть продана или даже использована для мошенничества и вымогательства денег.

Рекомендации: Обновить антивирусные базы и провести расширенное сканирование узла.

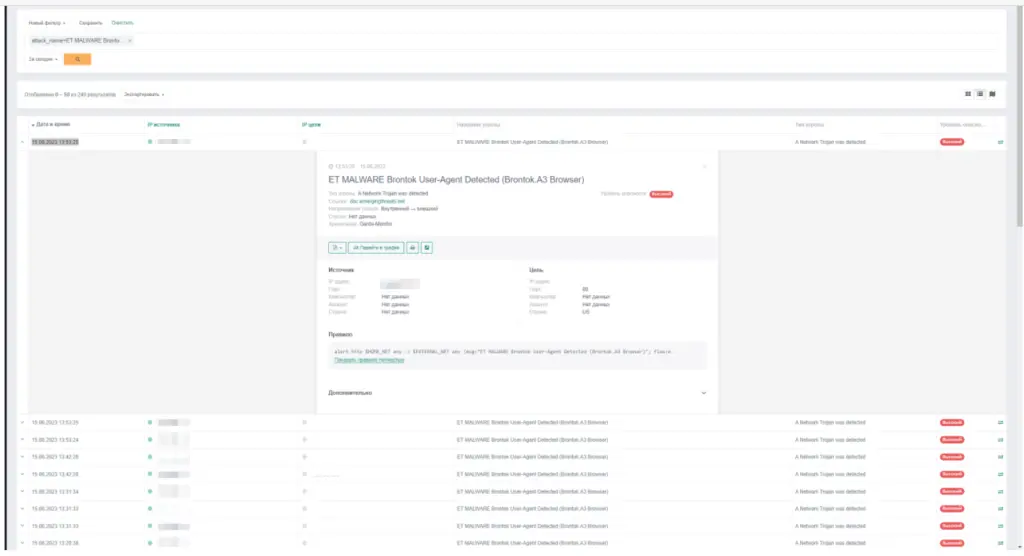

Фильтр ГМ: attack_name=ET MALWARE Brontok User-Agent Detected (Brontok.A3 Browser)

Обнаружена сетевая атака на узле:

Рис.7 Скриншот работы Гарда Монитор. Обнаружено вредоносное программное обеспечение - банковский червь.

Пожиратели времени

"Сервисы-пожиратели времени" в интернете - это веб-сайты, приложения или функции, которые могут отвлекать работников и тратить их рабочее время безо всякой пользы. Это могут быть использование социальных сетей, видеохостинги, онлайн игры или любые другие развлекательные ресурсы.

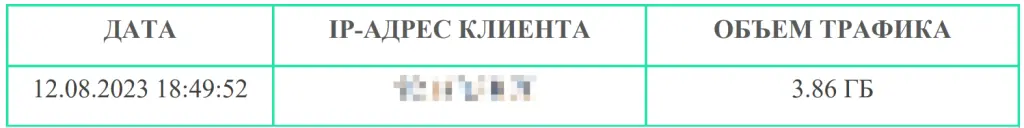

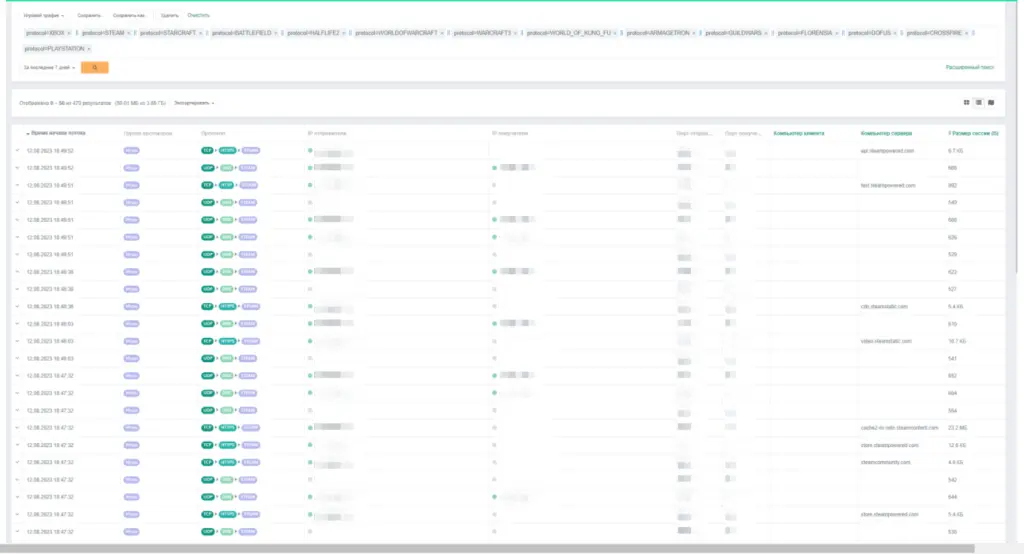

STEAM

Описание: Обнаружено использование игрового сервиса Steam.

Рекомендации: Рекомендуется ввести ограничения на использование сервиса.

Фильтр ГМ: protocol=STEAM

Задействованные узлы:

Рис.8 Скриншот работы Гарда Монитор. Обнаружено использование игрового сервиса.

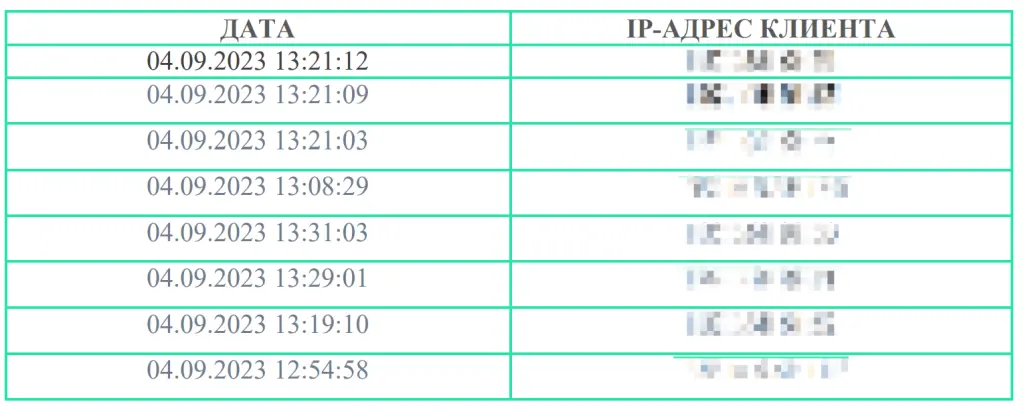

Социальные сети

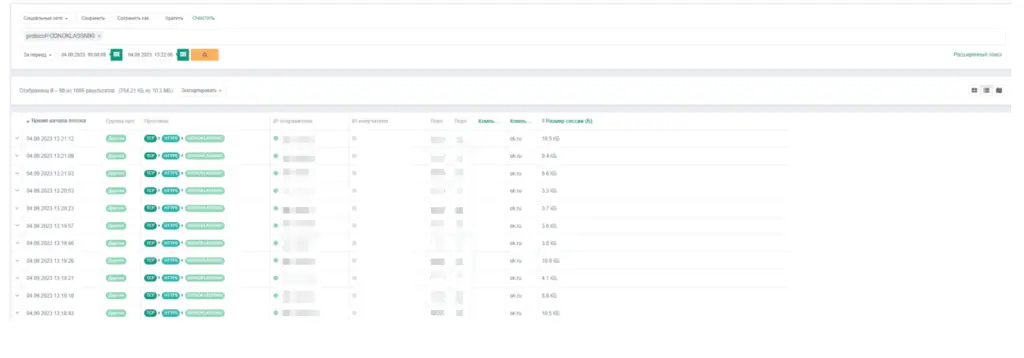

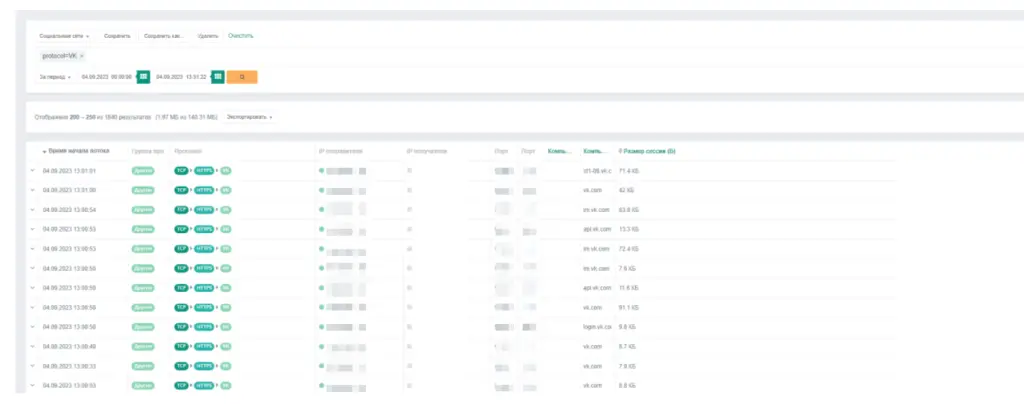

Описание: Обнаружено использование социальной сети Одноклассники.

Рекомендации: Рекомендуется ввести запрет использования социальных сетей.

Фильтр ГМ: protocol=ODNOKLASSNIKI protocol=VK

Задействованные узлы:

Рис.9 Скриншот работы Гарда Монитор. Обнаружено использование социальных сетей.

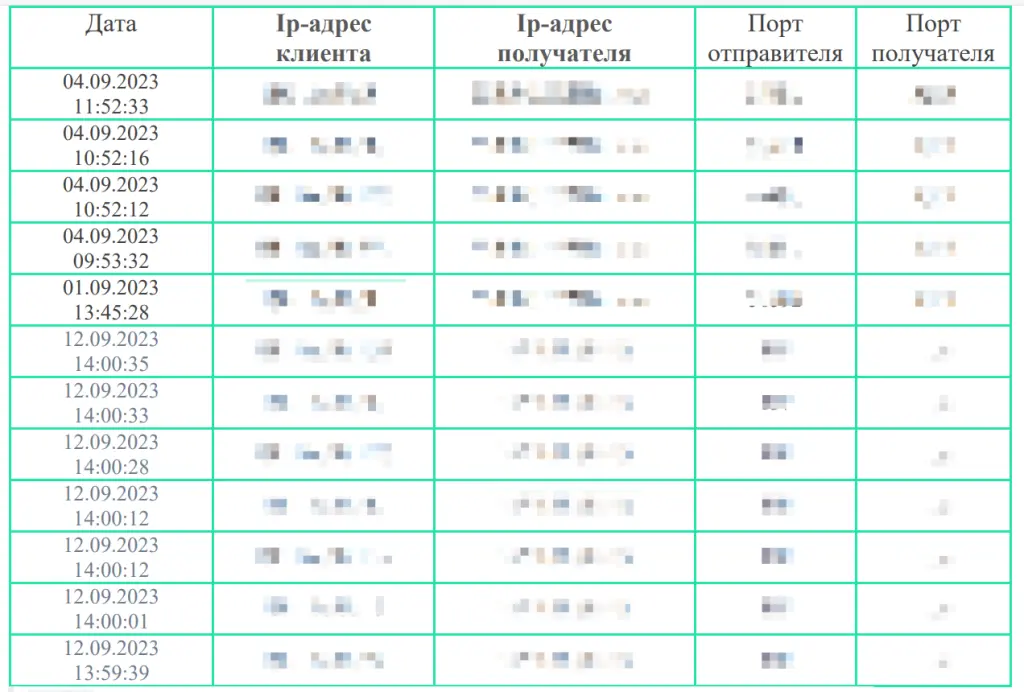

Факты сетевой разведки

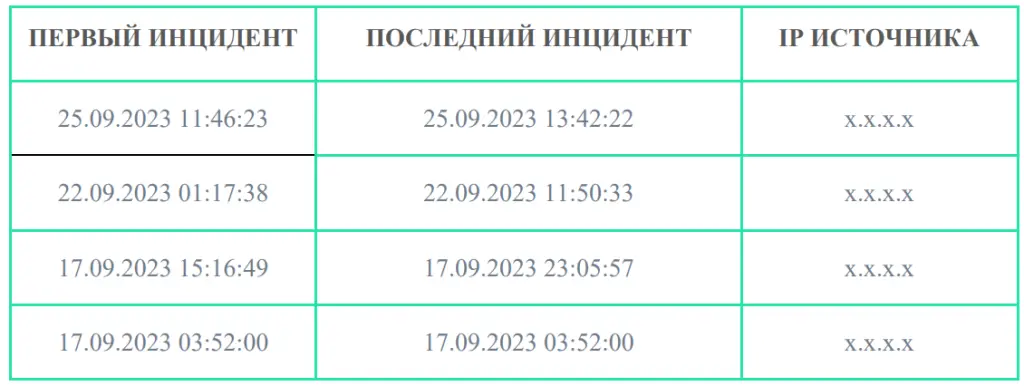

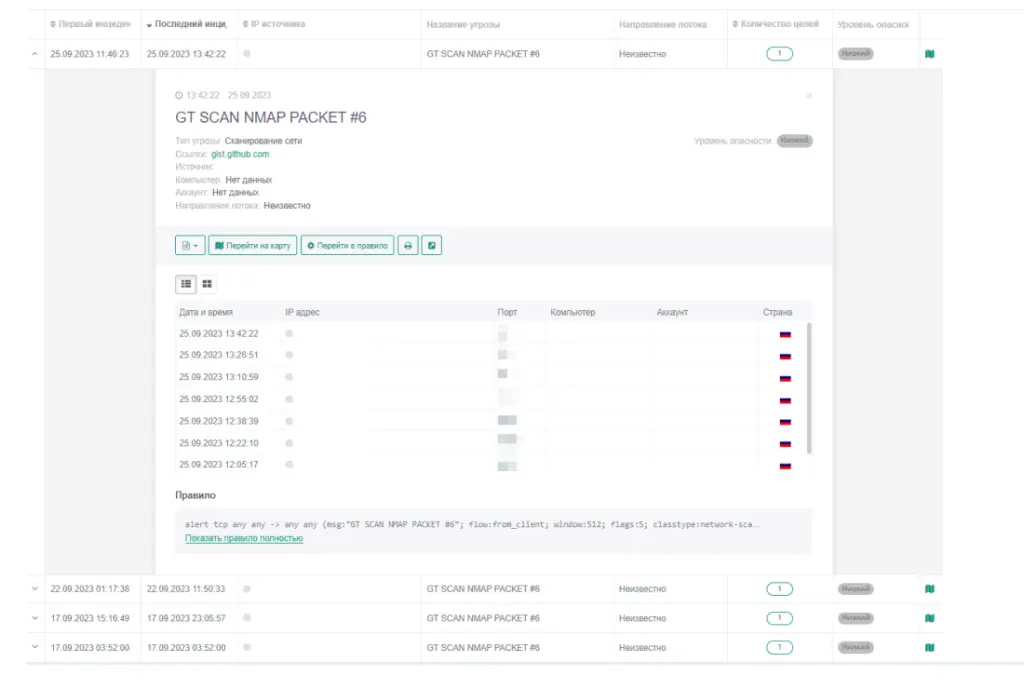

NMAP

Описание: Сетевой запрос по TCP, специфичный для NMAP.

Рекомендации: проверить легитимность данной активности.

Фильтр ГМ: attack_name=GT SCAN NMAP PACKET #6

Рис.10 Обнаружение системой Гарда Монитор факта сетевой разведки.

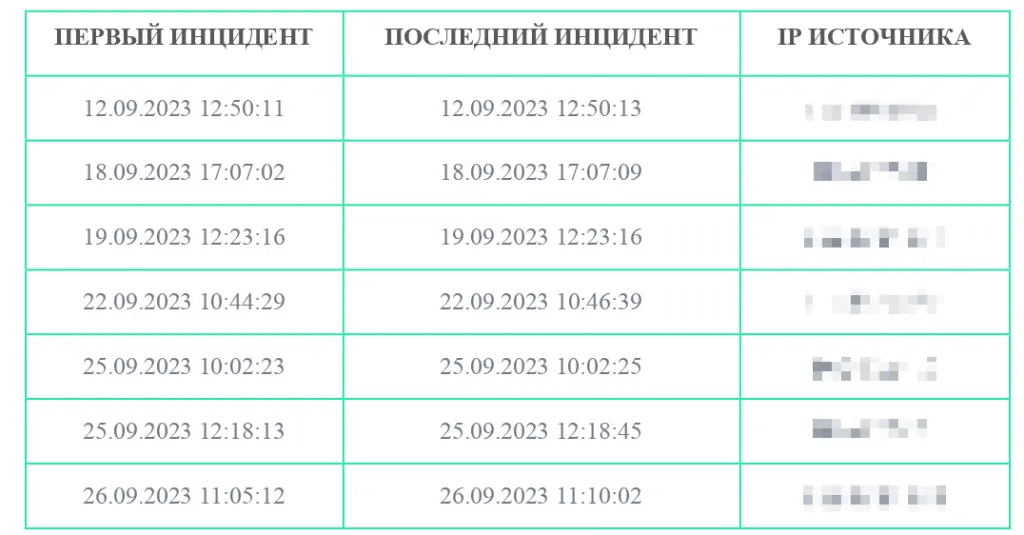

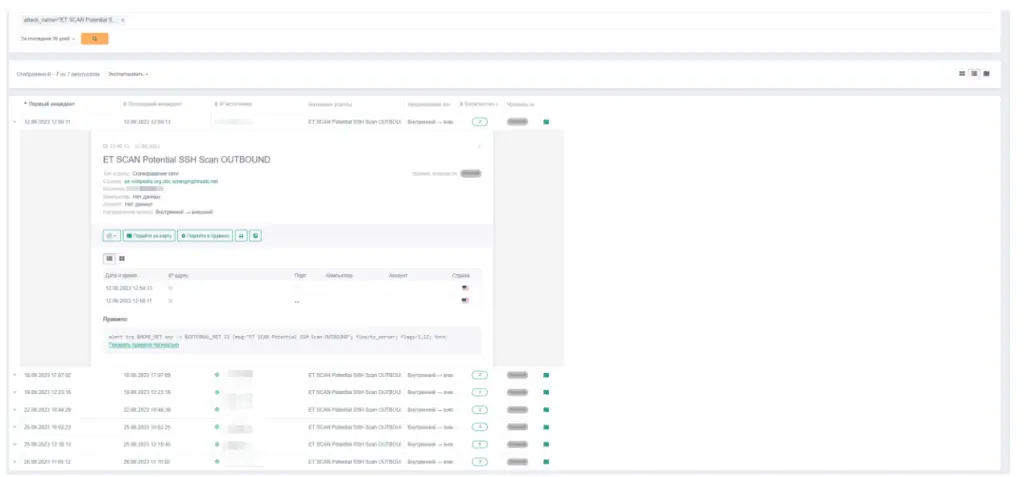

SSH Scan

Описание: Сигнатура определяет подключение из домашней (локальной сети) во внешнюю сеть (Интернет), по 22 порту TCP (SSH). Сигнатура определяет наличие SYN пакетов, в которых установлено два зарезервированных бита, из внешней сети в домашнюю сеть. Фиксирует 5 и более обращений за 120 секунд, по IP адресу источника из домашней сети.

Рекомендации: проверить легитимность данной активности.

Фильтр ГМ: attack_name=ET SCAN Potential SSH Scan OUTBOUND

Рис.11 Обнаружена подозрительная сетевая активность системой Гарда Монитор.

Заключение

Итоги пилотного проекта

Согласно полученным результатам анализа трафика имеются случаи нарушения политик ИБ, выявления вредоносного ПО и попыток сканирования сети. Средства обнаружения угроз и расследования сетевых инцидентов Гарда Монитор обнаружил попытки компрометации системы и предоставил статистику перехваченного трафика для анализа. Также АПК Гарда Монитор предоставил данные об использовании сервисов «пожирателей времени» внутри сети организации. АПК Гарда Монитор позволил выявить факты сетевой разведки, исходящие из сети Интернет. Цели пилотного проекта достигнуты, поставленные задачи выполнены.