Содержание:

- Описание и требования к АРМ

- Установка модуля ViPNet Prime

- Установка модуля VPN

- Установка модуля Policy Management

- Установка модуля Rollout Center

- Установка модуля Connect Book

- Установка сборщика данных и модуля NVS

- Заключение

1. Описание ПО ViPNet Prime и требования к АРМ

В современном мире, где информационные технологии играют ключевую роль в различных сферах жизни, обеспечение безопасности и конфиденциальности данных становится все более актуальной задачей. В этом контексте компания Комрунет предлагает инновационное решение - разработанный компанией АО “ИнфоТеКС” продукт ViPNet Prime, который специализируется на управлении компонентов защиты передачи информации и обеспечении безопасного обмена данными.

1.1 Что такое ViPNet Prime?

ViPNet Prime — это ПО для управления продуктами и решениями от АО “ИнфоТеКС”, совмещающая в себе функции управления и эксплуатации. Представляет собой веб-приложение. Клиентская часть веб-приложения не требует установки и доступна через браузер, серверная часть состоит из ядра ViPNet Prime и нескольких функциональных модулей:

Модуль Prime (Установка обязательна) – модуль «скелет», на который устанавливаются другие модули.

Модуль VPN (Установка обязательна) - модуль, отвечающий за создание узлов защищенной интернет сети организации, управление ими, а также создание справочно-ключевой информации.

Модуль Policy Management - централизованное управление политиками на шлюзах безопасности в сети ViPNet организации.

Модуль Rollout Center - позволяет настроить автоматическую отправку паролей и справочно-ключевой информации на клиенты защищенной сети.

Модуль Network Visibility System (NVS) - модуль, отвечающий за мониторинг состояния устройств в VipNet сети.

Модуль Connect Book - служит для управления адресной книгой пользователей ViPNet Connect.

1.2 Системные требования для модулей ViPNet NVS (Network Visibility System)

Ниже указаны требования для защищенной сети размером менее 2000 узлов.

| Устройство 1 | Устройство 2 | ||||

| Prime+VPN | Policy Managment | Rollout Center | Сборщик данных | ViPNet NVS | |

| Операционная система |

Ubuntu 20.04 LTS | ||||

|

Процессор (количество ядер) | Не менее 4 |

Не менее 2 |

Не менее 2 |

Не менее 1 |

Не менее 8 |

| ОЗУ |

Не менее 16 ГБ |

Не менее 2 ГБ |

Не менее 2 ГБ |

Не менее 400 Мб |

Не менее 16 ГБ |

| Место на жестком диске |

Не менее 100 ГБ |

Не менее 30 ГБ |

Не менее 30 ГБ |

Не менее 52 ГБ |

Не менее 55 ГБ |

| Программное обеспечение | ViPNet Client 4U for Linux версии 4.11 или выше | ||||

Таблица 1. Системные требования

Системные требования для ViPNet NVS в таблице выше приведены для защищенной сети со следующей топологией:

Количество организаций — 80.

Количество координаторов — 80.

Количество клиентов в каждой организации — 499 (249 мобильных устройств и 250 компьютеров).

Пользователи используют ViPNet CSS Connect для защищенных звонков.

Периодичность мониторинга — для мобильных клиентов — 1 час, для остальных устройств —5 минут.

Стандартные настройки мониторинга.

1.3 Технические характеристики к АРМ для установки ViPNet Prime

Для установки ViPNet Prime вам потребуется один или два компьютера. В зависимости от размера защищенной сети:

для средних и больших сетей более 150 сетевых узлов установите модуль мониторинга ViPNet NVS на отдельном компьютере;

для малых сетей не более 150 сетевых узлов установите все модули на одном компьютере.

С учетом аппаратных требований для каждого модуля, в сумме получается 17 ядер ЦПУ, 36 гб ОЗУ, 512 гб свободного места на жестких дисках. Идеальным вариантом для размещения Prime, может служить сервер размером 1U. Поскольку Prime не предполагает частое выключение, для его функционирования необходимо наличие отказоустойчивых компонентов и компактность для размещения в серверной.

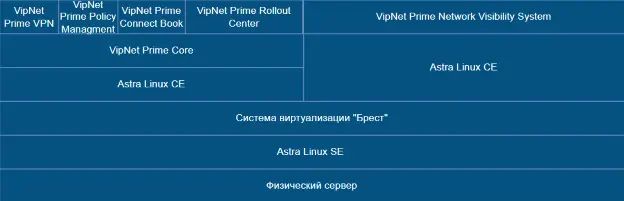

Для удобства установки возможно использовать средства виртуализации. Ими может служить, как свободно распространяемый для Linux KVM (Kernel based Virtual Machine) , так и сертифицированное решение Программный Комплекс Средства Виртуализации Брест (ПК СВ Брест) от ГК Астра.

Рис. 1 Пример размещения Prime с использованием ПК Средства Виртуализации Брест.

Поскольку вход в интерфейс управления Prime осуществляется через браузер, при этом передача данных происходит по защищенному каналу https, необходимо наличие в организации удостоверяющего центра для создания SSL сертификатов и их подписания для всех модулей Prime. В случае отсутствия такого центра, на узле, где установлен Prime, создаем собственную цепочку удостоверяющих центров. Либо для обеспечения доверия к сертификатам, заказывать их публичном удостоверяющем центре.

Для каждого модуля Prime необходим собственный сертификат или же wildcard сертификат для всего поддомена, в котором обслуживается Prime.

Например:

В случае раздельных сертификатов в поле альтернативное имя субъекта, для каждого сертификата, должны быть следующие имена:

prime.prime.local

vpn.prime.local

nvs.prime.local

и т.д.

В случае wildcard ssl сертификата поле альтернативное имя субъекта может содержать всего одну строчку:

*.prime.local

Помимо сертификата конечного узла, необходимо наличие закрытого ключа конечного узла, а также сертификаты главного удостоверяющего центра и промежуточных центров для построения цепочек (при наличии).

Для функционирования Prime необходим частный DNS сервер, в котором будут прописаны доменные имена для каждого модуля. В случае отсутствия DNS сервера сети в организации, необходимо прописать ip адреса и имена модулей в файл hosts, но вход в Prime ограничится только теми устройствами, на которых указаны dns записи модулей Prime.

| IP вм 2 |

nvs.prime.local |

| IP вм 1 |

prime.prime.local |

|

IP вм 1 |

nsms.prime.local |

|

IP вм 1 |

rollout.prime.local |

| IP вм 1 |

pmm.prime.local |

| IP вм 1 |

connect.prime.local |

Установка и настройка данного ПО может занимать от до 3-х рабочих дней. При возникновении проблем, Вы можете обратиться в ООО “Комрунет”, где сертифицированные инженеры окажут Вам услугу по установке и настройке ViPNet Prime.

1.4 Совместимость с ПО и СЗ

Chrome версии 100 и выше;

Edge версии 100 и выше;

Firefox версии 98 и выше.

ViPNet Client for Windows;

ViPNet Client for Android;

ViPNet Client for iOS;

ViPNet Client for Linux;

ViPNet Client for macOS;

ViPNet Coordinator for Windows;

ViPNet Coordinator HW;

ViPNet Coordinator VA;

ViPNet Coordinator HW-RPi;

ViPNet Coordinator IG;

ViPNet xFirewall.

ViPNet ConServer и ViPNet CPNS;

ViPNet Connect for Android;

ViPNet Connect for iOS;

ViPNet Connect for macOS;

ViPNet Connect for Windows;

ViPNet Connect for Linux;

ViPNet Деловая Почта (для ViPNet Client 4U for Windows).

2. Установка модуля ViPNet Prime

2.1 Перемещение дистрибутивов

С помощью программы WinSCP для Linux, переместите дистрибутивы идущие в комплекте поставки на устройство (например, в папку администратора).

Рис. 2 Список файлов для установки.

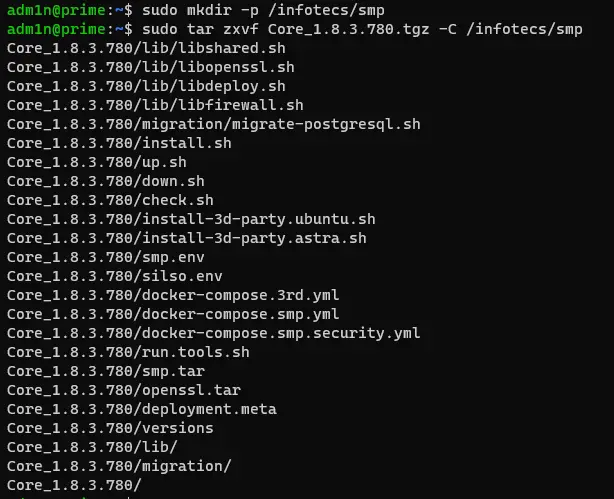

2.2 Создание папки и распаковка файлов

Для выполнения команд по установке и настройке prime, используйте локальную консоль либо подключение по ssh.

Создайте папку для распаковки файлов из архива и распакуйте их туда.

Рис. 3 Создание папки и распаковка модуля ядра.

> sudo mkdir -p /infotecs/smp (создание папки smp)

> sudo tar zxvf Core_1.8.3.780.tgz -C /infotecs/smp (распаковка архива в ранее созданную папку)

2.3 Установка окружения

Далее перейдите в созданную папку и установите окружение.

![]()

Рис. 4 Установка окружения.

> sudo chmod +x ./install-3d-party.astra.sh (установление права на исполнение скрипта)

> sudo ./install-3d-party.astra.sh (запуск скрипта установки)

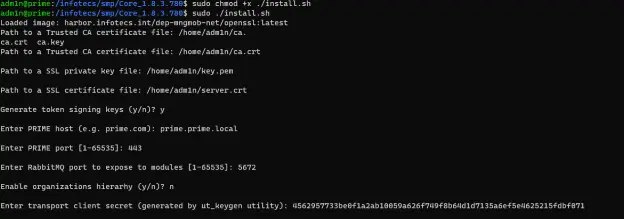

2.4 Скрипт установки модуля

Запустите выполнение скрипта установки модуля. Ключ аутентификации транспортного клиента генерируется на этапе установки компонента ViPNet Universal Transport.

Рис. 5 Выполнение скрипта установки модуля Prime.

> sudo chmod +x ./install.sh (установление права на исполнение скрипта)

> sudo ./install.sh (запуск скрипта установки)

> Path to Trusted CA certificate file: (путь к корневому сертификату УЦ, выдавшего сертификат сервера ViPNet Prime)

> Path to a SSL private key file: (путь к файлу закрытого ключа сертификата сервера ViPNet Prime)

> Path to a SSL certificate file: (путь к файлу сертификата сервера ViPNet Prime)

> Generate token signing keys (y/n): (создать сертификаты для подписи токенов доступа для взаимодействия между сервисами ViPNet Prime).

> Enter PRIME host: (доменное имя компьютера, на котором устанавливается ViPNet Prime).

> Enter PRIME port: (порт подключения по HTTPS).

> Enter RabbitMQ port to expose to modules: (порт RabbitMQ).

> Enable organizations hierarсhy (y/n): (включение иерархии организаций. По умолчанию отключена).

> Enter transport client server: (ключ аутентификации транспортного клиента устройства центра управления сетью ViPNet, который был создан при установке транспортного сервера).

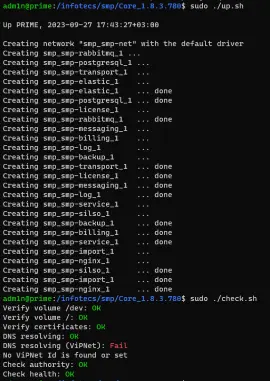

2.5 Скрипт проверки установки

Запустите ViPNet Prime и выполните скрипт проверки установки.

> sudo ./up.sh (выполнение скрипта запуска модуля).

> sudo ./check.sh (выполнение скрипта проверки установки).

В случае возникновения проблем будут показаны наиболее вероятные ошибки для следующих проверок:

Рис. 6 Включение модуля и выполнение проверки установки.

> DNS resolving — корректность работы DNS-сервиса, разрешение имен вашего домена из ViPNet Prime.

> DNS resolving (ViPNet) — работа DNS-сервиса через защищенную сеть ViPNet. Так как при установке на компьютере сервера ViPNet еще не производилась установка лицензии ViPNet Client и дистрибутив ключей, то произойдет ошибка DNS сервиса и со статусом — fail.

> Check authority — проверка работы сервиса аутентификации Silso и корректности сертификатов.

> Check health — проверка работы контейнеров ViPNet Prime.

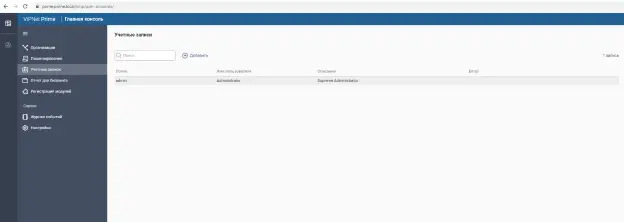

2.6 Вход в Web-интерфейс

Адрес для входа: https://<адрес prime> (Например: https://prime.prime.local)

Стандартные данные для входа:

Логин: admin

Пароль: 123123123

Рис. 7 Web-интерфейс основного ядра.

3. Установка модуля VPN

Для установки модуля VPN выполните следующие действия (подробное описание каждого пункта ниже):

Установите vipnet client;

Разархивируйте установочные файлы;

Выполните скрипт установки;

Запустите модуль;

Примите запрос на подключение модуля.

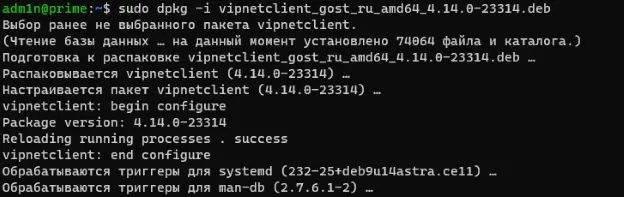

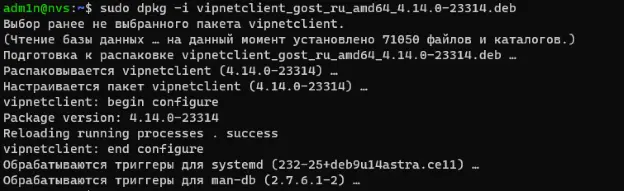

3.1 Установка ViPNet Client на Ubuntu

Перенесите установочный файл *.deb на устройство и поставьте ViPNet Client.

Рис. 8 Установка vipnet client.

> sudo dpkg -i vipnetclient_gost_ru_amd64_4.14.0-23314.deb (установка vipnetclient с помощью команды пакетного менеджера dpkg для Ubuntu)

3.2.Распаковка файлов модуля VPN

Создайте папку для распаковки файлов из архива и распакуйте их туда.

![]()

Рис. 9 Распаковка файлов модуля VPN.

> sudo mkdir -p /infotecs/nsms (создание папки nsms)

> sudo tar -zxvf VPN_1.7.0.193.tgz -C /infotecs/nsms (распаковка архива в ранее созданную папку).

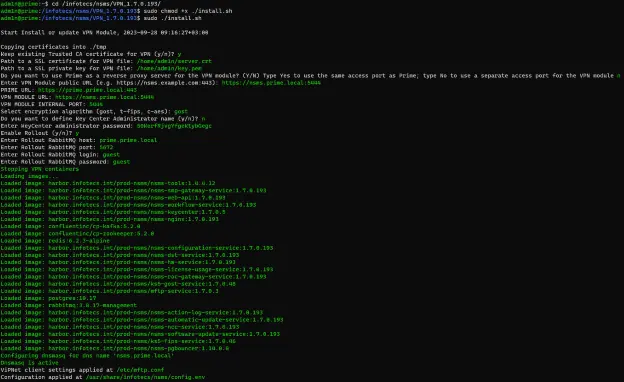

3.3. Установка модуля VPN

Перейдите в папку с установочным скриптом и выполните его.

Рис.10 Выполнение cкрипта установки модуля VPN.

> cd /infotecs/nsms/VPN_1.7.0.193/ (переход в папку с распакованными файлами)

> sudo chmod +x ./install.sh (установление права на исполнение скрипта)

> sudo ./install.sh (запуск скрипта установки)

> Keep existing Trusted CA certificate for VPN

(путь к корневому сертификату УЦ, выдавшего сертификат сервера для модуля VPN).

> Path to a SSL certificate for VPN file (путь к файлу сертификата сервера для модуля VPN).

> Path to a SSL private key for VPN file (путь к файлу закрытого ключа сертификата сервера для модуля VPN).

> Do you want to use Prime as a reverse proxy server for the VPN module? (Y/N) (будет ли модуль VPN находиться за тем же веб-сервером Nginx, что и ViPNet Prime).

> Enter VPN Module public URL (имя компьютера и порт, на котором будет работать модуль VPN).

> PRIME URL (адрес, по которому доступен ViPNet Prime, с указанием протокола подключения).

> Select encryption algorithm (gost, t-fips, c-aes) (алгоритм шифрования для всех узлов).

> Do you want to define Key Center Administrator name (имя администратора ключевого центра. По умолчанию не задается, пропустите этот шаг).

> Enter KeyCenter administrator password (пароль администратора ключевого центра).

> Enable Rollout (y/n) (параметры активации модуля ViPNet Rollout Center):

> Enter Rollout RabbitMQ host (компьютер, где установлен RabbitMQ ViPNet Prime).

> Enter Rollout RabbitMQ port (порт RabbitMQ).

> Enter Rollout RabbitMQ login (имя пользователя RabbitMQ).

> Enter Rollout RabbitMQ password (RabbitMQ пароль пользователя по умолчанию).

Примечание: Имя пользователя RabbitMQ и его пароль задаются одинаковыми при установке модулей.

3.4. Включение модуля VPN

Выполните скрипт включения модуля VPN.

![]()

Рис. 11 Включение модуля VPN.

> sudo ./up.sh (запуск скрипта включения модуля).

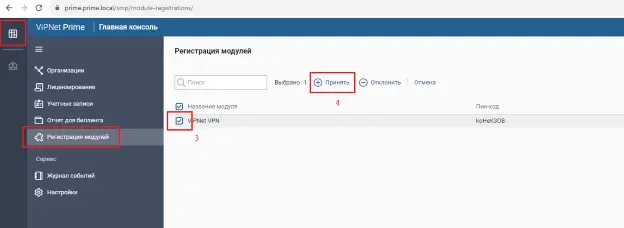

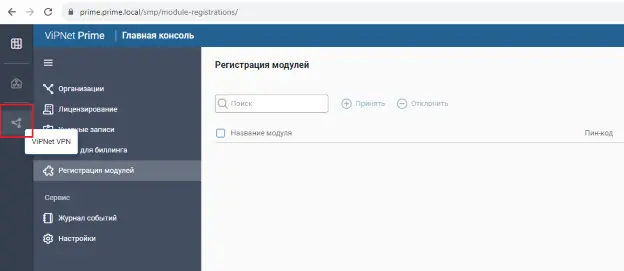

1) Перейдите в Web-интерфейс и подтвердите добавление модуля VPN

Рис. 12 Раздел добавления модулей.

2) После Вы увидите добавленный модуль в списке доступных модулей.

Рис. 13 Добавленный модуль VPN.

4. Установка модуля Policy Management

Создайте папку для распаковки файлов из архива и распакуйте их туда.4.1 Распаковка файлов модуля Policy Management

Рис. 14 Распаковка файлов модуля Policy Management.

> sudo mkdir -p /infotecs/pmm (создание папки pmm)

> sudo tar -zxvf PolicyModule_1.2.811.tar.gz -C /infotecs/pmm (распаковка архива в ранее созданную папку)

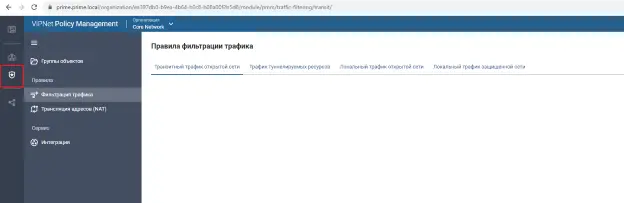

4.2 Создание защищенной ViPNet сети организации

В модуле VPN создайте защищенную ViPNet сеть организации и минимально необходимые для работы сети устройства — центр управления и его координатор.

4.3 Установка dst-файлов

Для установки справочно-ключевого файла .dst для ViPNet сети выполните следующий скрипт:

> sudo vipnetclient installkeys <путь к .dst> (установить .dst файл).

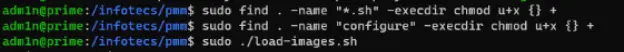

4.4 Установка файлов

Перейдите в папку с распакованными файлами и выполните запуск скрипта установки файлов.

Рис. 15 Выполнение скрипта установки файлов.

> sudo find . -name “*.sh” -execdir chmod u+x {} + (всем файлам .sh добавляем атрибут исполнения)

> sudo find . -name "configure" -execdir chmod u+x {} + (всем файлам configure добавляем атрибут исполнения)

> sudo ./load-images.sh (запуск скрипта установки файлов).

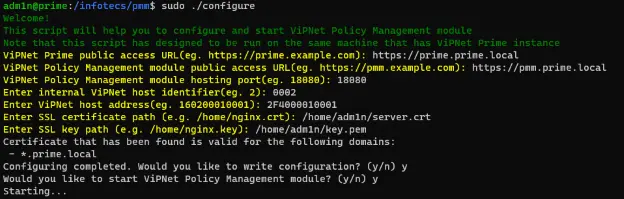

4.5 Скрипт конфигурации модуля Policy Management

Далее выполните скрипт конфигурации модуля.

Рис. 16 Скрипт конфигурации модуля Policy Management.

* Примечание: установщик автоматически задает некоторые параметры.

> sudo ./configure (запуск скрипта конфигурации).

> ViPNet Prime public access URL (доменное имя основного модуля prime).

> ViPNet Policy Management module public access URL (доменное имя модуля Policy Management).

> ViPNet Policy Management module hosting port (порт, на котором будет работать модуль Policy Management).

> Enter internal ViPNet host identifier (шестнадцатеричный номер сетевого узла).

> Enter ViPNet host address (ViPNet адрес сетевого узла).

> Enter SSL certificate path (путь к файлу сертификата сервера ViPNet Prime для модуля Policy Management).

> Enter SSL key path (путь к файлу закрытого ключа сертификата сервера для модуля Policy Management).

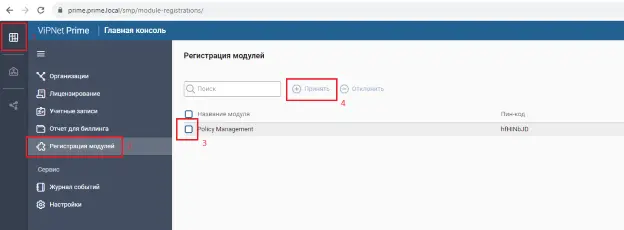

4.6 Расположение модуля в списке регистрации

После выполнения скрипта настройки конфигурации Вы увидите, что появилась новая строка в списке подтверждения модулей.

Рис. 17 Модуль Policy Management в списке регистрации модулей.

Примите модуль и он появится в списке доступных.

Рис. 18 Добавлен модуль Policy Management.

5. Установка модуля Rollout Center

5.1 Распаковка файлов модуля

Создайте папку для распаковки файлов из архива и распакуйте их туда.

![]()

Рис. 19 Распаковка файлов модуля ViPNet Rollout Center.

> sudo mkdir -p /infotecs/rollout (создание папки rollout)

> sudo tar -zxvf Rollout_2.7.197.tgz -C /infotecs/rollout (распаковка архива в ранее созданную папку)

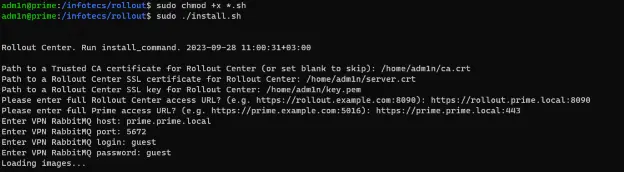

5.2 Установка файлов модуля

Перейдите в папку с установочным скриптом и выполните его.

Рис. 20 Установка файлов модуля Rollout Center.

> sudo chmod +x *.sh (сделать исполняемыми все .sh файлы)

> sudo ./install.sh (запустить скрипт установки)

> Path to a Trusted CA certificate for Rollout (путь к сертификату УЦ, выдавшего сертификат сервера ViPNet Prime для модуля Rollout Center).

> Path to a Rollout Center SSL certificate for Rollout Center (адрес файла сертификата сервера для модуля ViPNet Rollout Center).

> Path to a Rollout Center SSL key for Rollout Center (путь к файлу закрытого ключа сертификата сервера для модуля Rollout Center).

> Please enter full Rollout Center access URL? (URL-адрес, по которому доступен веб-интерфейс ViPNet Rollout Center).

> Please enter full Prime access URL? (URL-адрес, по которому доступен веб-интерфейс ViPNet Prime).

> Enter VPN RabbitMQ host: (адрес, по которому доступен RabbitMQ).

> Enter VPN RabbitMQ port: (порт, по которому доступен RabbitMQ).

> Enter VPN RabbitMQ login: (логин для сервиса RabbitMQ).

> Enter VPN RabbitMQ password: (пароль по умолчанию для сервиса RabbitMQ).

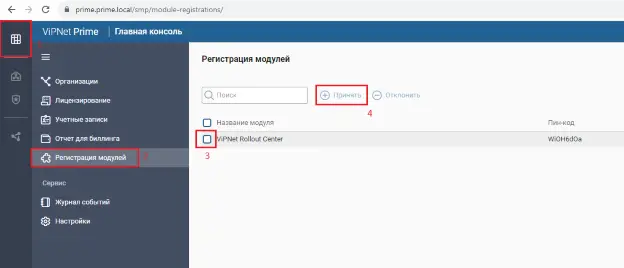

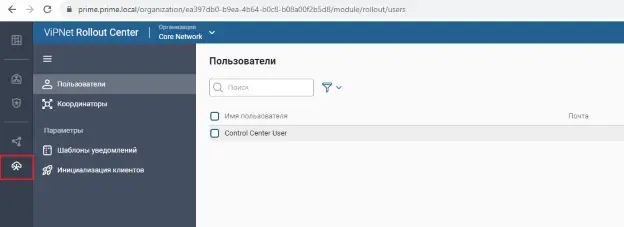

5.3 Расположение модуля в списке регистраций

После выполнения скрипта установки видно, что появилась новая строка в списке подтверждения модулей.

Рис. 21 Модуль ViPNet Rollout Center в списке регистрации модулей.

Примите модуль и он появится в списке доступных.

Рис. 22 Добавлен модуль ViPNet Rollout Center.

6. Установка модуля Connect Book

Создайте папку для распаковки файлов из архива и распакуйте их туда.6.1 Распаковка файлов модуля Connect Book

![]()

Рис. 23 Распаковка файлов модуля Connect Book.

> sudo mkdir /infotecs/connect_book (создание папки connect_book)

> sudo tar -zxvf ConnectBook_1.0.0.131.tgz -C /infotecs/connect_book/ (распаковка архива в ранее созданную папку

6.2 Установка файлов модуля

Перейдите в папку с установочным скриптом и выполните его.

Рис. 24 Выполнение скрипта установки модуля Connect Book..

> sudo chmod +x ./install.sh (сделать скрипт установки исполняемым)

> sudo ./install.sh (запуск скрипта установки)

> Keep existing Trusted CA certificate (y/n)? (путь к сертификату УЦ)

> Path to a SSL private key file: (путь к закрытому файлу ключа сертификата сервера)

> Path to a SSL certificate file: (путь к сертификату сервера)

> Enter PRIME host: (доменное имя ядра Prime)

> Enter PRIME port: (порт по которому доступно ядро Prime)

> Do you want to use Prime as a reverse proxy server for the Connect module? (Y/N) (выбрать схему развертывания)

> Enter Connect Module host: (доменное имя модуля connect book)

> Enter Connect Module port: (порт модуля connect book)

6.3 Перезапуск ViPNet Prime

Перезапустите ViPNet Prime

> cd /infotecs/smp/Core_1.8.3.780/ (переход в папку с ядром prime)

> sudo ./down.sh (скрипт для выключения модуля ядра)

> sudo ./up.sh (скрипт для включения модуля ядра)

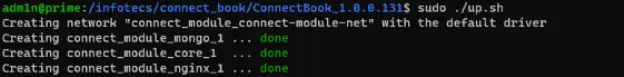

6.4 Включение модуля

Далее необходимо включить модуль connect book командой sudo ./up.sh

Рис. 25 Включение модуля Connect Book.

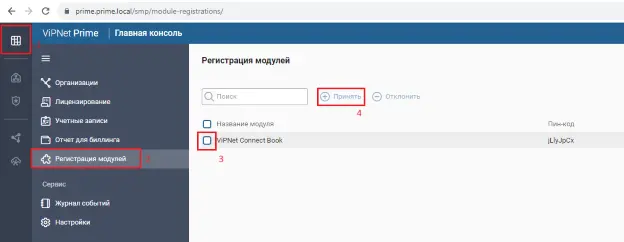

После выполнения включения модуля видно, что появилась новая строка в списке подтверждения модулей.

Рис. 26 Модуль Connect Book в списке регистрации модулей.

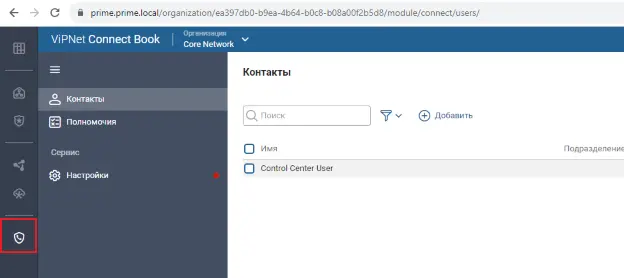

Примите модуль и он появится в списке доступных модулей.

Рис. 27 Добавлен модуль Connect Book.

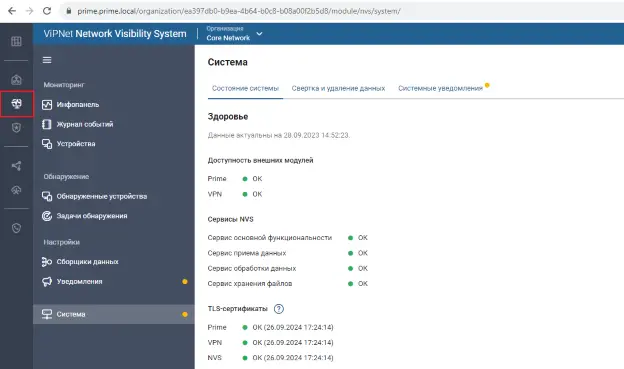

7. Установка сборщика данных и модуля NVS

На второе устройство, предназначенное для установки сборщика данных и модуля NVS, необходимо передать установочные файлы из комплекта поставки.

7.1 Распаковка файлов модуля NVS

Создайте папку для распаковки файлов из архива и распакуйте их туда.

![]()

Рис. 28 Распаковка файлов модуля NVS.

> sudo mkdir -p /infotecs/nvs (создание папки nvs)

> sudo tar -zxf NVS_1.4.0.304.tgz -C /infotecs/nvs (распаковка архива в ранее созданную папку)

Создайте папку для распаковки файлов из архива и распакуйте их туда.

7.2 Установка ViPNet Client

Установите Vipnet Client с помощью пакетного менеджера dpkg для Ubuntu.

Рис. 29 Установка vipnet client.

> sudo dpkg -i vipnetclient_gost_ru_amd64_4.14.0-23314.deb (установка vipnetclient с помощью пакетного менеджера dpkg ubuntu).

> sudo vipnetclient installkeys <путь к .dst> (установить .dst файл).

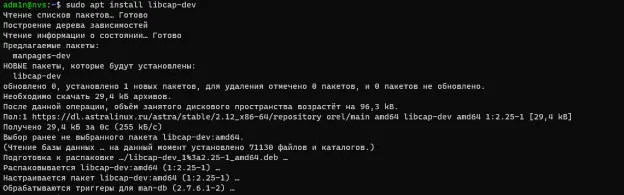

7.3 Установка пакета libcap-dev

Далее необходимо с помощью менеджера dpkg установить пакет libcap-dev.

Рис. 30 Установка пакета libcap-dev.

> sudo apt install libcap-dev (установка пакета libcap-dev)

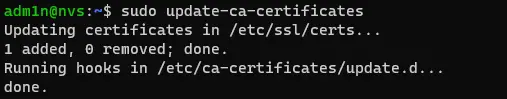

7.4 Список доверенных корневых сертификатов

Если на сервере ViPNet NVS используется самоподписанный личный сертификат электронной подписи, то добавьте его в список доверенных сертификатов. Как добавить сертификат в список доверенных? Для этого, его нужно скопировать в каталог /usr/local/share/ca-certificates и применить изменения командой >update-ca-certificates.

Рис. 31 Обновленный список доверенных корневых сертификатов.

> sudo update-ca-certificates (команда для применения изменений списка доверенных сертификатов)

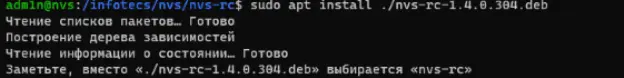

7.5 Инструкция по установке сборщика данных ViPNet Prime NVS:

Для установки ViPNet NVS “Сборщик данных”, выполните следующие действия:

Установите ViPNet Client и установить в него .dst файл;

cd /infotecs/nvs/nvs-rc перейдите в папку с распакованными ранее файлами сборщика данных.

Рис. 32 Установка сборщика данных.

> sudo apt install ./nvs-rc-1.4.0.304.deb (установка сборщика данных)

7.6 Запуск сборщика данных

Запустите сборщик данных, путем выполнением команды:

> sudo systemctl start nvs-rc (включение сборщика данных)

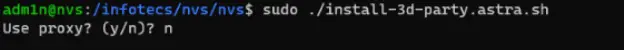

Установите сторонние зависимости.7.7 Установка сторонних зависимостей

Рис. 33 Установка сторонних зависимостей для модуля NVS.

> sudo ./install-3d-party.astra.sh (скрипт для установки сторонних зависимостей)

7.8 Установка модуля NVS

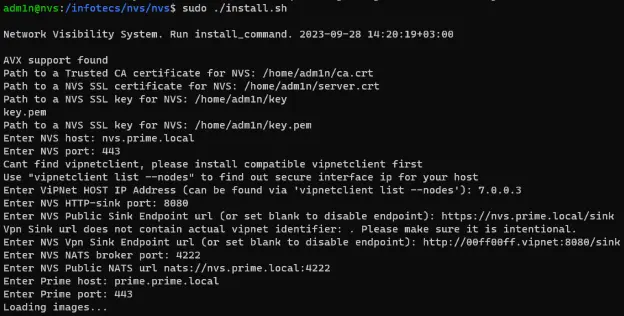

Запустите скрипт установки.

Рис. 34 Скрипт установки модуля NVS.

> sudo ./install.sh (выполнение скрипта установки)

> Path to a Trusted CA certificate for NVS (путь к сертификату УЦ).

> Path to a NVS SSL certificate for NVS (путь к сертификату сервера NVS).

> Path to a NVS SSL key for NVS (путь к закрытому ключу сертификата сервера NVS).

> Enter NVS host (публичное доменное имя NVS, на которое выдан сертификат).

> Enter NVS port (порт NVS).

> Enter ViPNet HOST IP Address (виртуальный IP-адрес сетевого узла ViPNet).

> Enter NVS HTTP-sink port (порт точки доступа по протоколу HTTP для устройств).

> Enter NVS Public Sink Endpoint url (публичный URL адрес конечной точки приема данных по протоколу HTTPS для устройств открытой сети).

> Enter NVS Vpn Sink Endpoint url (публичный URL-адрес конечной точки приема данных по протоколу HTTPS для устройств защищенной локальной ViPNet сети).

> Enter NVS NATS broker port (порт брокера сообщений NATS).

> Enter NVS Public NATS url (публичный URL-адрес точки подключения NATS).

> Enter Prime host (доменное имя компьютера с установленным ViPNet Prime).

> Enter Prime port (порт доступа к ViPNet Prime).

7.9 Запуск модуля

Запустите модуль NVS командой >sudo ./up.sh

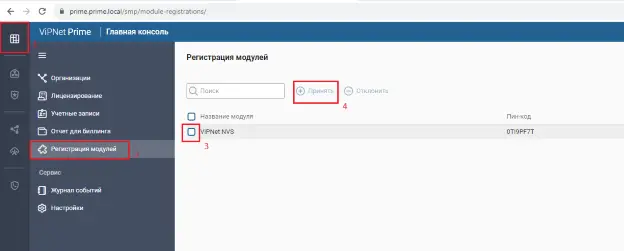

7.10 Расположение модуля в списке регистраций

После запуска модуля мониторинга NVS, Вы увидите его в списке регистрации модулей.

Рис. 35 Модуль NVS в списке регистрации новых модулей.

Примите модуль, после чего, он появится в списке доступных модулей.

Рис. 36 Добавлен модуль NVS.

8. Заключение

ООО “Комрунет” внедряет ViPNet Prime в инфраструктуру компаний и организаций, что дает возможность обеспечить максимальную защиту персональных данных и обеспечить безопасную связь сотрудников как внутри компании, так и за её пределами. Эта система управления компонентами защиты, является легкой в использовании, эффективной и надежной, что делает ее идеальным выбором для организаций, которые стремятся к обеспечению безопасности своих данных и конфиденциальности информации. Внедрение ViPNet Prime - это шаг к будущему, где цифровая безопасность станет нормой, а не исключением.